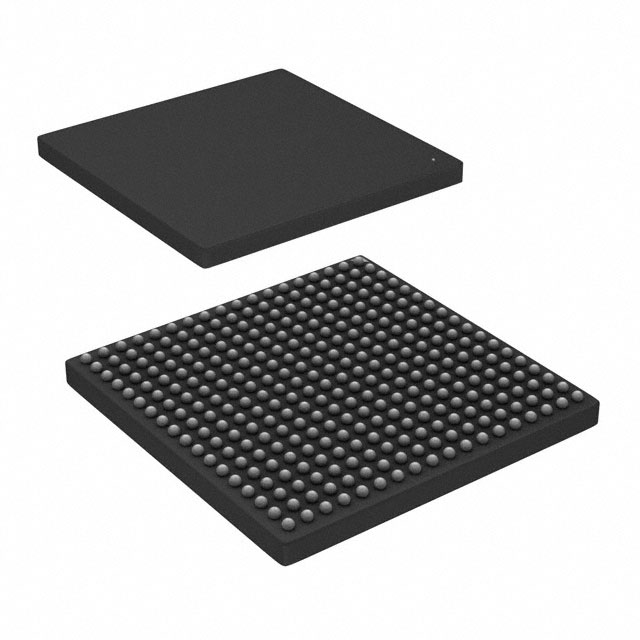

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E IC кампаненты Электронныя мікрасхемы Схемы новыя і арыгінальныя ў адным месцы купіць BOM SERVICE

Атрыбуты прадукту

| ТЫП | АПІСАННЕ |

| Катэгорыя | Інтэгральныя схемы (ІС)Убудаваны |

| Вытворца | AMD Xilinx |

| серыял | Virtex® UltraScale+™ |

| Пакет | латок |

| Стандартны пакет | 1 |

| Статус прадукту | Актыўны |

| Колькасць LAB/CLB | 49260 |

| Колькасць лагічных элементаў/ячэек | 862050 |

| Агульная колькасць біт аператыўнай памяці | 130355200 |

| Колькасць уводаў/вывадаў | 520 |

| Напружанне - сілкаванне | 0,825 В ~ 0,876 В |

| Тып мацавання | Павярхоўны мантаж |

| Працоўная тэмпература | 0°C ~ 100°C (TJ) |

| Пакет / Чахол | 1517-BBGA, FCBGA |

| Пакет прылады пастаўшчыка | 1517-FCBGA (40×40) |

| Базавы нумар прадукту | XCVU3 |

Наколькі важная праграмуемасць для прылад бяспекі наступнага пакалення?

Лічбавізацыя і аўтаматызацыя зараз сталі сусветнай тэндэнцыяй.Пасля эпідэміі паслугі ва ўсіх сектарах пераходзяць у Інтэрнэт, і з хуткім укараненнем надомнай працы людзі ўсё больш і больш спадзяюцца на падключэнне да Інтэрнэту ў сваёй працы і жыцці.

Аднак, паколькі колькасць карыстальнікаў і падлучаных прылад працягвае павялічвацца, а функцыі і патрэбы становяцца ўсё больш разнастайнымі, архітэктура сістэмы становіцца ўсё больш складанай, а аб'ём сістэмных функцый пашыраецца, што прыводзіць да вялікай колькасці патэнцыйных рызык.У выніку прастоі з'яўляюцца звычайнай з'явай, а "збоі" часта трапляюць у загалоўкі.

Белы дакумент Xilinx WP526 «Важнасць праграмавання ў прыладах бяспекі наступнага пакалення» даследуе некалькі архітэктур брандмаўэра і спалучэнне гібкасці і магчымасці наладжвання адаптыўных прылад Xilinx, а таксама прапаноў IP і інструментаў для значнага павышэння прадукцыйнасці апрацоўкі бяспекі.

Прыборы бяспекі працягваюць развівацца

Наступнае пакаленне рэалізацый сеткавай бяспекі працягвае развівацца і праходзіць архітэктурны зрух ад рэзервовага капіявання да ўбудаваных рэалізацый.З пачаткам разгортвання 5G і экспанентным павелічэннем колькасці падлучаных прылад арганізацыям неабходна тэрмінова перагледзець і змяніць архітэктуру, якая выкарыстоўваецца для рэалізацыі бяспекі.Патрабаванні да прапускной здольнасці і затрымкі 5G трансфармуюць сеткі доступу, і ў той жа час патрабуюць дадатковай бяспекі.Гэтая эвалюцыя выклікае наступныя змены ў бяспецы сеткі.

1. больш высокая прапускная здольнасць бяспекі L2 (MACSec) і L3.

2. неабходнасць аналізу на аснове палітыкі на баку краю/доступу

3. бяспека на аснове прыкладанняў, якая патрабуе большай прапускной здольнасці і падключэння.

4. выкарыстанне штучнага інтэлекту і машыннага навучання для прагнастычнай аналітыкі і ідэнтыфікацыі шкоднасных праграм

5. укараненне новых крыптаграфічных алгарытмаў, якія спрыяюць развіццю постквантавай крыптаграфіі (QPC).

Разам з вышэйпералічанымі патрабаваннямі ўсё часцей прымаюцца такія сеткавыя тэхналогіі, як SD-WAN і 5G-UPF, што патрабуе ўкаранення сеткавага нарэзкі, большай колькасці каналаў VPN і больш глыбокай класіфікацыі пакетаў.У сучасным пакаленні сеткавай бяспекі большасць бяспекі прыкладанняў забяспечваецца з дапамогай праграмнага забеспячэння, якое працуе на працэсары.Нягледзячы на тое, што прадукцыйнасць працэсара павялічылася з пункту гледжання колькасці ядраў і вылічальнай магутнасці, павышэнне патрабаванняў да прапускной здольнасці ўсё яшчэ не можа быць вырашана чыста праграмнай рэалізацыяй.

Патрабаванні да бяспекі прыкладанняў, заснаваныя на палітыках, пастаянна змяняюцца, таму большасць даступных гатовых рашэнняў могуць апрацоўваць толькі фіксаваны набор загалоўкаў трафіку і пратаколаў шыфравання.З-за гэтых абмежаванняў праграмнага забеспячэння і фіксаваных рэалізацый на аснове ASIC праграмуемае і гнуткае абсталяванне забяспечвае ідэальнае рашэнне для рэалізацыі бяспекі прыкладанняў на аснове палітык і вырашае праблемы затрымкі іншых праграмуемых архітэктур на аснове NPU.

Гнуткая SoC мае цалкам замацаваны сеткавы інтэрфейс, крыптаграфічны IP і праграмуемую логіку і памяць для рэалізацыі мільёнаў правілаў палітыкі праз апрацоўку прыкладанняў з захаваннем стану, такіх як TLS і пошукавыя сістэмы з рэгулярнымі выразамі.