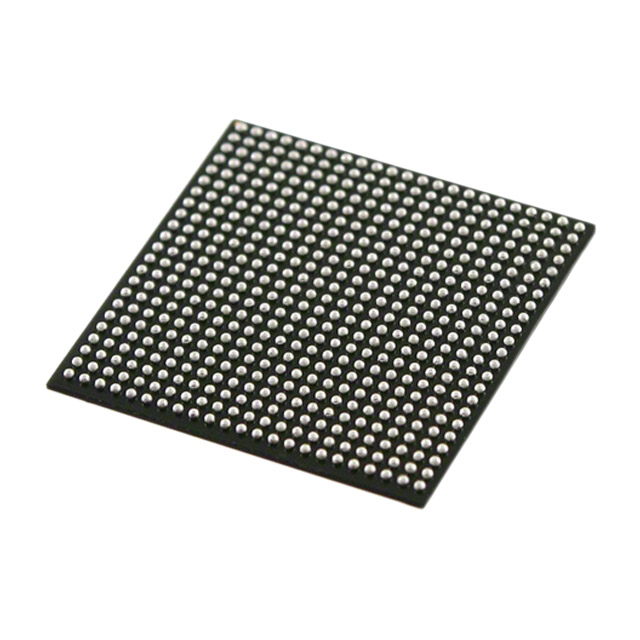

Электронныя кампаненты XCVU13P-2FLGA2577I IC чыпы інтэгральныя схемы IC FPGA 448 I/O 2577FCBGA

Атрыбуты прадукту

| ТЫП | АПІСАННЕ |

| Катэгорыя | Інтэгральныя схемы (ІС) |

| Вытворца | AMD Xilinx |

| серыял | Virtex® UltraScale+™ |

| Пакет | латок |

| Стандартны пакет | 1 |

| Статус прадукту | Актыўны |

| Колькасць LAB/CLB | 216000 |

| Колькасць лагічных элементаў/ячэек | 3780000 |

| Агульная колькасць біт аператыўнай памяці | 514867200 |

| Колькасць уводаў/вывадаў | 448 |

| Напружанне - сілкаванне | 0,825 В ~ 0,876 В |

| Тып мацавання | Павярхоўны мантаж |

| Працоўная тэмпература | -40°C ~ 100°C (TJ) |

| Пакет / Чахол | 2577-BBGA, FCBGA |

| Пакет прылады пастаўшчыка | 2577-FCBGA (52,5×52,5) |

| Базавы нумар прадукту | XCVU13 |

Прыборы бяспекі працягваюць развівацца

Наступнае пакаленне рэалізацый сеткавай бяспекі працягвае развівацца і праходзіць архітэктурны зрух ад рэзервовага капіявання да ўбудаваных рэалізацый.З пачаткам разгортвання 5G і экспанентным павелічэннем колькасці падлучаных прылад арганізацыям неабходна тэрмінова перагледзець і змяніць архітэктуру, якая выкарыстоўваецца для рэалізацыі бяспекі.Патрабаванні да прапускной здольнасці і затрымкі 5G трансфармуюць сеткі доступу, і ў той жа час патрабуюць дадатковай бяспекі.Гэтая эвалюцыя выклікае наступныя змены ў бяспецы сеткі.

1. больш высокая прапускная здольнасць бяспекі L2 (MACSec) і L3.

2. неабходнасць аналізу на аснове палітыкі на баку краю/доступу

3. бяспека на аснове прыкладанняў, якая патрабуе большай прапускной здольнасці і падключэння.

4. выкарыстанне штучнага інтэлекту і машыннага навучання для прагнастычнай аналітыкі і ідэнтыфікацыі шкоднасных праграм

5. укараненне новых крыптаграфічных алгарытмаў, якія спрыяюць развіццю постквантавай крыптаграфіі (QPC).

Разам з вышэйпералічанымі патрабаваннямі ўсё часцей прымаюцца такія сеткавыя тэхналогіі, як SD-WAN і 5G-UPF, што патрабуе ўкаранення сеткавага нарэзкі, большай колькасці каналаў VPN і больш глыбокай класіфікацыі пакетаў.У сучасным пакаленні сеткавай бяспекі большасць бяспекі прыкладанняў забяспечваецца з дапамогай праграмнага забеспячэння, якое працуе на працэсары.Нягледзячы на тое, што прадукцыйнасць працэсара павялічылася з пункту гледжання колькасці ядраў і вылічальнай магутнасці, павышэнне патрабаванняў да прапускной здольнасці ўсё яшчэ не можа быць вырашана чыста праграмнай рэалізацыяй.

Патрабаванні да бяспекі прыкладанняў, заснаваныя на палітыках, пастаянна змяняюцца, таму большасць даступных гатовых рашэнняў могуць апрацоўваць толькі фіксаваны набор загалоўкаў трафіку і пратаколаў шыфравання.З-за гэтых абмежаванняў праграмнага забеспячэння і фіксаваных рэалізацый на аснове ASIC праграмуемае і гнуткае абсталяванне забяспечвае ідэальнае рашэнне для рэалізацыі бяспекі прыкладанняў на аснове палітык і вырашае праблемы затрымкі іншых праграмуемых архітэктур на аснове NPU.

Гнуткая SoC мае цалкам замацаваны сеткавы інтэрфейс, крыптаграфічны IP і праграмуемую логіку і памяць для рэалізацыі мільёнаў правілаў палітыкі праз апрацоўку прыкладанняў з захаваннем стану, такіх як TLS і пошукавыя сістэмы з рэгулярнымі выразамі.

Адаптыўныя прылады - ідэальны выбар

Выкарыстанне прылад Xilinx у прыладах бяспекі наступнага пакалення не толькі вырашае праблемы прапускной здольнасці і затрымкі, але і іншыя перавагі, у тым ліку ўключэнне новых тэхналогій, такіх як мадэлі машыннага навучання, Secure Access Service Edge (SASE) і постквантавае шыфраванне.

Прылады Xilinx забяспечваюць ідэальную платформу для апаратнага паскарэння для гэтых тэхналогій, паколькі патрабаванні да прадукцыйнасці не могуць быць задаволены толькі праграмнымі рэалізацыямі.Xilinx пастаянна распрацоўвае і мадэрнізуе IP, інструменты, праграмнае забеспячэнне і эталонныя праекты для існуючых і наступных пакаленняў сеткавых рашэнняў бяспекі.

Акрамя таго, прылады Xilinx прапануюць вядучыя ў галіны архітэктуры памяці з класіфікацыяй патоку праграмнага пошуку IP, што робіць іх лепшым выбарам для сеткавай бяспекі і брандмаўэра.

Выкарыстанне FPGA ў якасці працэсараў трафіку для бяспекі сеткі

Трафік да і ад прылад бяспекі (брандмаўэраў) шыфруецца на некалькіх узроўнях, а шыфраванне/дэшыфраванне L2 (MACSec) апрацоўваецца на вузлах сеткі (камутатары і маршрутызатары) канальнага ўзроўню (L2).Апрацоўка за межамі ўзроўню L2 (узровень MAC) звычайна ўключае больш глыбокі аналіз, дэшыфраванне тунэля L3 (IPSec) і зашыфраваны трафік SSL з трафікам TCP/UDP.Апрацоўка пакетаў прадугледжвае разбор і класіфікацыю ўваходных пакетаў і апрацоўку вялікіх аб'ёмаў трафіку (1-20M) з высокай прапускной здольнасцю (25-400Gb/s).

З-за вялікай колькасці неабходных вылічальных рэсурсаў (ядраў) NPU можна выкарыстоўваць для адносна больш хуткаснай апрацоўкі пакетаў, але нізкая затрымка і высокапрадукцыйная маштабаваная апрацоўка трафіку немагчымыя, таму што трафік апрацоўваецца з выкарыстаннем ядраў MIPS/RISC і планавання такіх ядраў. на аснове іх даступнасці цяжка.Выкарыстанне прылад бяспекі на аснове FPGA можа эфектыўна ліквідаваць гэтыя абмежаванні архітэктур на аснове працэсара і NPU.

.png)